Tout savoir sur le CVSS 4.0

Le monde de la cybersécurité ne cesse d'évoluer, et avec lui, les outils et méthodes pour évaluer et prioriser les menaces. C'est dans ce contexte que la version 4.0 du Common Vulnerability Scoring System (CVSS) a été lancée par le Forum of Incident Response and Security Teams (FIRST). Huit ans après la version 3.0, cette mise à jour apporte des améliorations significatives pour répondre aux menaces actuelles. Voici un tour d'horizon des principaux changements et nouveautés.

Qu'est-ce que le CVSS ?

Le CVSS est un système de notation qui permet d’évaluer la criticité des vulnérabilités en fonction de plusieurs critères comme l’impact sur la confidentialité, l'intégrité et la disponibilité des systèmes informatiques. Plus la note est élevée, plus la vulnérabilité est grave. Cela aide les organisations à identifier et prioriser les failles de sécurité nécessitant une attention urgente.

Les Nouvelles Nomenclatures et Composantes

CVSS-B : Score de Base

Le score de base (CVSS-B) évalue l'exploitabilité et l'impact d'une vulnérabilité sans prendre en compte le contexte spécifique de l’organisation.

CVSS-BT : Base plus Menace

Le score CVSS-BT ajoute des métriques de menace, offrant une évaluation plus dynamique basée sur les risques actuels.

CVSS-BE : Base plus Environnement

Le score CVSS-BE intègre des facteurs environnementaux spécifiques à l’organisation pour ajuster la gravité de la vulnérabilité.

CVSS-BTE : Score Complet

Ce score combine toutes les métriques - de base, de menace et environnementales - pour une évaluation la plus complète possible.

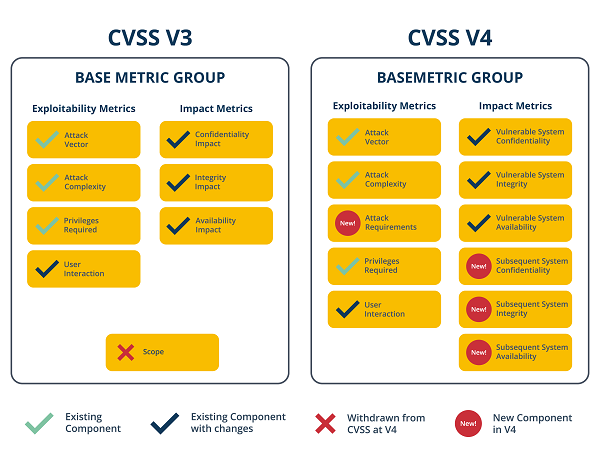

Nouvelles métriques et granularité fine

Le CVSS 4.0 introduit plusieurs nouvelles métriques pour une évaluation plus précise et granulaire :

- Attack Requirements (AT) : Détermine les conditions nécessaires pour exploiter la vulnérabilité.

- User Interaction (UI) : Distingue entre l'interaction passive (passive) et active (active) des utilisateurs.

Métriques de menace simplifiées

Les métriques de menace (Threat Metrics) ont été simplifiées pour rendre l'évaluation de la menace plus claire :

- Exploit Code Maturity (E) : Indique la maturité du code exploitant la vulnérabilité.

- Les anciennes métriques Remediation Level (RL) et Report Confidence (RC) ont été retirées pour rationaliser le processus.

Métriques d'impacts améliorées

Dans la version 3.1, les attributs Confidentialité (C), Intégrité (I) et Disponibilité (A) étaient utilisés pour évaluer les impacts d'une attaque réussie sur un système. Dans CVSS 4.0, ces attributs sont renommés en Confidentialité (VC), Intégrité (VI) et Disponibilité (VA).

En plus de ces renommages, trois nouveaux attributs sont introduits :

- Impact sur la Confidentialité des Systèmes Subséquents (SC)

- Impact sur l'Intégrité des Systèmes Subséquents (SI)

- Impact sur la Disponibilité des Systèmes Subséquents (SA)

Ces nouveaux attributs visent à évaluer l'impact d'une compromission sur d'autres systèmes que le système cible initial en termes de Confidentialité, Intégrité et Disponibilité.

Introduction des Métriques Supplémentaires (Supplemental Metrics)

Les métriques supplémentaires permettent d’évaluer d’autres attributs extrinsèques de la vulnérabilité, offrant une analyse contextuelle plus enrichie pour les organisations qui le souhaitent. Ces métriques n'impactent pas le score global CVSS mais sont utiles pour des analyses de risque plus poussées.

Exemple de Métriques Supplémentaires

- Safety (S) : Évalue l'impact potentiel sur la sécurité des personnes.

- Automatable (AU) : Détermine si une attaque peut être facilement automatisée.

- Recovery (R) : Mesure l'effort de récupération post-attaque.

- Value Density (V) : Évalue la valeur des informations affectées par la vulnérabilité.

- Vulnerability Response Effort (RE) : Évalue l'effort à fournir par les entreprises pour corriger la vulnérabilité.

- Provider Urgency (PU) : Prend en compte le niveau d'urgence du fournisseur pour corriger la vulnérabilité.

Des exemples pour mieux comprendre

Le site du FIRST propose des exemples en comparant les scores de différentes CVE.

La CVE-2020-3549 a un score CVSS 3.1 de 8.1. Mais avec la version 4.0, le score est de 7.7.

Mais ce qui est intéressant c'est le score BT (Base + Threat) qui est de 5.2. Cela permet de mieux gérer la priorisation pour patcher la vulnérabilité.

Conclusion

La version 4.0 du CVSS représente une avancée majeure dans

l'évaluation des vulnérabilités. Grâce à ses nouvelles métriques et à sa granularité fine, elle permet aux organisations de mieux prioriser leurs efforts de sécurité et de répondre plus efficacement aux menaces modernes. Pour ceux qui souhaitent en savoir plus, des ressources détaillées et un guide de formation en ligne sont disponibles sur le site du FIRST.

En terminant, adopter le CVSS 4.0 peut transformer la façon dont votre organisation évalue et traite les vulnérabilités, rendant vos défenses numériques plus robustes et mieux adaptées aux défis d'aujourd'hui.

Vous trouverez ici la nouvelle calculatrice du score CVSS 4.0 : https://www.first.org/cvss/calculator/4.0

Sources :